はじめに

新型コロナウイルス感染症が流行してから個人携帯や法人携帯宛に偽装 SMS のショートメッセージ、Cメール、テキストメッセージで偽サイト、模倣サイトに誘導するフィッシング詐欺が多発しているので、ネットが苦手な人にもわかるように簡単に情報をまとめてみました。

解説

実例、対策、特定方法で分けて解説します。

実例

百聞は一見に如かず、私が実際に受信した詐欺のテキストメッセージを紹介します。

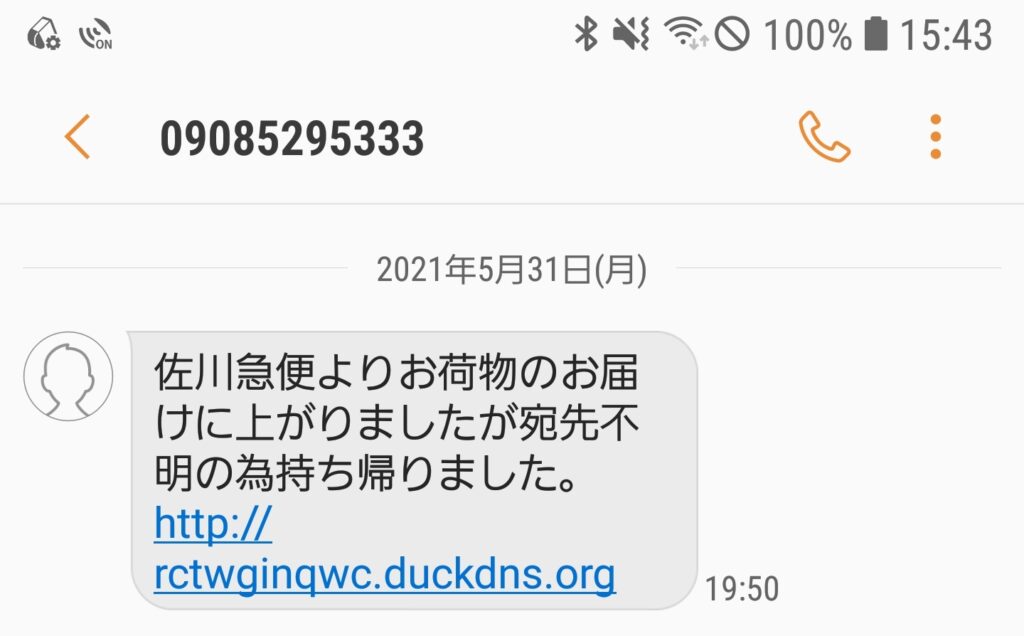

1. 佐川急便の不在通知

宛先不明なのにお届けに上がったみたいです、エスパーか何かでしょうか、便利な世の中になりましたね。

あと、通信プロトコルが HTTP ですが通信を盗聴したいのでしょうか。

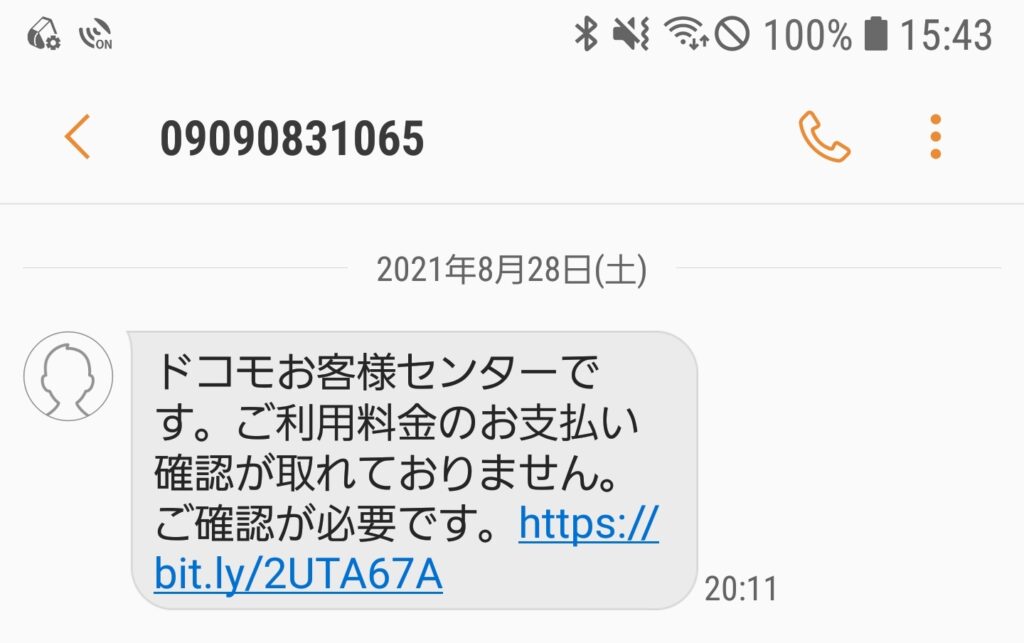

2. docomo の利用料金未払い通知

普通に考えたら NTT ドコモがいきなりお客様の知らない個人の電話番号から通知することはないです、そんなことをするのは徳島保健所ぐらいです。

そもそも NTT ドコモがわざわざ Bitly の短縮 URL サービスを利用する理由がありません、URL を怪しまれないように短縮している思惑が見え透いています。

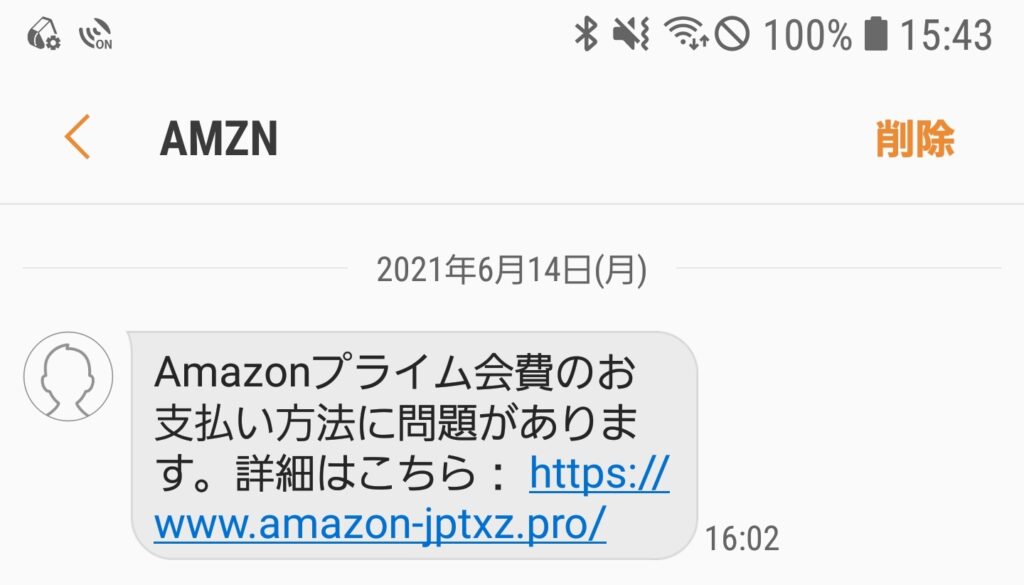

3. Amazon.co.jp からの通知

URL のドメイン名が公式サイトと明らかに違うので違和感しかありません、トップレベルドメインを pro にしているのは詐欺のプロだってアピールなんですかね。

電話番号が Amazon.co.jp かどうか識別する方法は下記の公式サイトで説明がされています。

4. 知らない人からの不在通知

ドライバーが名前と社名なしで連絡することはありません、やる気がないくらいシンプルです、ノルマを課されたアルバイトの詐欺師がひーこら頑張っているんでしょうか。

通信プロトコルと URL も違和感しかないので、よっぽど人を馬鹿にしているんだろうなって印象です。

いや、馬鹿な人をターゲットにしているのなら正しいのかも。詐欺紛いのインターネットマーケティングみたいな感じでしょうか。

…

といった感じのスミッシングが 2 年間で 100 件ぐらいありました。

リンクをクリックすると偽サイト、模倣サイトに飛ばしてログイン情報やらクレジットカード情報を入力させて個人情報を盗むといった手口です。

上記のようなフィッシング詐欺については、総務省のサイトで注意喚起がされています。

次は対策について解説します。

対策

対策は簡単です、下記 4 点に注意するだけです。

- 何も考えずにテキストメッセージのリンクをタップしない。

- 知らない電話番号からのテキストメッセージは無視、或いは電話番号を Google 検索して誰からの電話なのか調べる。

- 内容を鵜呑みにしないで、文章に不自然な箇所がないか確認する。

- URL が短縮されていたり、見慣れないドメインになっていないか確認する。

上記の注意ができないのであれば、通知に関してサービス提供元に問い合わせましょう。

以前に誤ってリンクをタップしてしまっている場合は、不正利用やアカウントが乗っ取られていないかなどの確認をしましょう。

不正利用が判明した場合もサービス提供元に問い合わせましょう。

次は特定方法について解説します。

特定

発信元を特定する必要がある場合は DomainWatch を利用して Whois を実行します。

試しに、佐川急便のテキストメッセージにあるリンクを Whois 検索して登録者情報を出力してみます。

Domain Name: DUCKDNS.ORG

Registry Domain ID: D168424869-LROR

Registrar WHOIS Server: whois.gandi.net

Registrar URL: http://www.gandi.net

Updated Date: 2019-11-29T15:25:43Z

Creation Date: 2013-04-12T19:58:56Z

Registry Expiry Date: 2029-04-12T19:58:56Z

Registrar Registration Expiration Date:

Registrar: Gandi SAS

Registrar IANA ID: 81

Registrar Abuse Contact Email: abuse@support.gandi.net

Registrar Abuse Contact Phone: +33.170377661

Reseller:

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Registrant Organization:

Registrant State/Province: Paris

Registrant Country: FR

Name Server: NS1.DUCKDNS.ORG

Name Server: NS2.DUCKDNS.ORG

Name Server: NS3.DUCKDNS.ORGRegistrar(ドメインの登録事業者)はフランスにある企業の Gandi ですね。

Admin(ドメイン管理担当者)は REDACTED FOR PRIVACY(プライバシー保護)になっていますね。

Admin Name: REDACTED FOR PRIVACYこれは 2018 年 5 月 25 日に GDPR(General Data Protection Regulation) より個人情報保護を目的としてレジストラが任意に指定する情報が表示されるようになりました。

Registrar WHOIS Server にアクセスして Whois 検索をしても結果は同じです。

Registrar WHOIS Server: whois.gandi.netドメインは Duck DNS という無料の DDNS サービスを利用して duckdns.org サブドメインを取得していますね、これを自宅サーバーと紐付けてフィッシング詐欺のツールにしているのでしょう。

通報のやり方は Duck DNS の faqs に Google Group を利用してねと情報がありました。

Q: Do you have an Abuse policy?

A: yes, we will block, as much as we can anyone who is abusing our service, see our Terms of Use and Privacy Policy. If you have any issues please use the Google Group to contact us

https://www.duckdns.org/faqs.jsp

今回は発信元を特定することができませんでしたが、隠蔽し忘れたのか攻撃者の名前や住所が公開されていることがあるので Whois 検索をやってみる価値はあります。

また、サービス提供元の公式サイトからドメインをコピーして Whois 検索すると隠蔽しないで登録情報を公開していると思うので、スミッシングに利用しているドメインの登録情報と比較すると違いが一目瞭然でしょう。

以上です。

おわりに

私の周りで長年 Web エンジニアをやっているような人でもメールのフィッシング詐欺に気付けないことがありました、油断大敵ですよ。

因みに、スミッシングやフィッシングサイトの準備は自称ブラックハッカーの中高生でも簡単にできてしまいます。

例えば、ExpressVPN + Tor 経由で Proton Mail にアクセスして捨てアドから匿名メールアドレスを取得、Nextplus のようなアプリでアメリカの電話番号を取得、偽名で海外の仮想通貨取引所に口座開設、仮想通貨払いでドメインが取得できる Njalla のようなサイトを利用、法律が緩い国の防弾ホスティングに登録、プロキシサーバーを経由させて IP アドレスを偽装… みたいな。

こんな誰でも思い付くような手法では日本のサイバー警察に通用しないですが。